Sichere Websites mit WordPress

Wie Sie sich als kleines oder mittelständisches Unternehmen vor Hackern schützen können –

Der umfassende Leitfaden (Update März 2022)

Es gibt keine 100-prozentige Sicherheit für eine Website, auch und gerade nicht, wenn sie mit WordPress betrieben wird. Man kann es aber einem Hacker so schwer wie möglich machen. Der Aufwand und das notwendige Wissen für einen erfolgreichen Hack werden damit so hoch, dass es schlichtweg nicht mehr lohnt, eine Website zu hacken.

Ein Großteil der Hacker (vor allem die sog. “Script-Kiddies”) suchen sich einfache Ziele und verfügen auch gar nicht über das notwendige Spezialwissen, um eine gut abgesicherte Website zu kompromittieren. Wenn es bei Ihrer Website nicht klappt, so zieht die Karawane weiter und sucht sich andere, einfachere Beute. In diesem Artikel lernen Sie, wie Sie mit Ihrer Unternehmens-Website nicht mehr zu diesen Opfern gehören.

Sie erfahren, wie Sie ihre WordPress-Website bestmöglich absichern gegen die Angriffe von Hackern. Wie Sie einen tiefen Burggraben um Ihre Website ziehen und damit mühelos ungezielte, automatisierte Hacker-Angriffe abwehren, die auf WordPress-Installation abzielen. Wenn Sie die nachstehenden Tipps umsetzen, haben Sie Ihr Risiko deutlich minimiert.

Übersicht der Themen

- 1 Was bedeutet „Hacken“ überhaupt?

- 2 Warum machen Hacker das?

- 3 Wieso ist dies für meine WordPress-Website wichtig?

- 4 Die größten Schwachstellen bei WordPress

- 5 Konkrete Sicherheitsmaßnahmen für WordPress mit und ohne Plugins

- 6 Sicherheit für Eilige – WordPress schnell absichern mit Security-Plugins

- 7 Security-Plugin: Wordfence Security – Richtig einsetzen und konfigurieren

- 8 Zwei-Faktor-Authentisierung (2FA, Two-factor authentication) für WordPress mit Wordfence einrichten

- 9 Umstellung von http auf https (SSL) mit einem Klick

- 10 WordPress 5.7.1 + 5.7.2 – Maintance Release

KAPITEL 1

Einführung – Hacking & WordPress

Was bedeutet „Hacken“ überhaupt?

Sofern Ihr Unternehmen nicht unbedingt Milliarden-Umsätze vorzuweisen hat oder sicherheitsrelevante Informationen enthält, stellt sich die Frage: Warum sollte jemand meine die Website meines kleinen Unternehmens hacken? Was haben gewisse Personen davon, die Website z.B. eines kleinen Handwerks-Betriebs zu übernehmen?

Zunächst einmal: Das “Hacken” an sich erfolgt selten manuell. Man sollte sich diese Tätigkeit also nicht unbedingt so vorstellen, wie in fast jedem Krimi mit dieser Thematik dargestellt wird: Eine dunkle Gestalt in einem Kapuzenpulli sitzt in einem abgedunkelten Raum vor mehreren Bildschirmen, auf denen Codezeilen hin- und herhuschen, während die Gestalt wie verrückt auf der Tastatur herumtippt.

Die Mehrzahl der heutigen Hacks erfolgt automatisiert, es handelt sich damit um “Gelegenheits-Hacks” und keine gezielten Angriffe nur auf eine Website. Kleine Programme (“Bots”) durchsuchen selbstständig das Internet nach Websites mit WordPress und versuchen durch das Testen auf bekannte Sicherheitslücken oder von oft verwendeten Zugangsdaten, eine Tür in eine WordPress-Website zu öffnen. Sie werden nicht glauben, wie häufig immer noch einfach “admin” und das Passwort “12345” verwendet wird.

Mit “Hacker-Romantik” hat das nichts zu tun. Die Bots können einsatzfähig und vorkonfiguriert gekauft werden, da gibt es mittlerweile einen großen Markt im sogenannten Darknet. Um diese Programme einzusetzen reichen IT-Grundkenntnisse aus. Die Spezialisten, die diese Bots programmieren können, dass sind die eigentlichen (gefährlichen) Hacker. Aber die interessieren sich normalerweise nicht für Ihre kleine Website. An anderer Stelle lässt sich viel mehr Geld verdienen, z.B. in dem man den “Script Kiddies” o.g. Bots verkauft oder die lohnenswerten, großen Ziele angreift (Banken, Konzerne, Bundesministerien etc.).

Warum machen Hacker das?

Was haben nun diese Hacker davon, eine Website eines kleinen Unternehmens zu kompromittieren? Haben diese Leute nichts anderen zu tun?

Das kann verschiedene Gründe haben:

- Der Spass an der Herausforderung und der Technik (vor allem “White Hat”-Hacker, die keinen Schaden anrichten wollen und nur ihre Fähigkeiten testen).

- Einem Konkurrenten oder einer unliebsamen Website Schaden zufügen: Eine infizierte Website wird von Google aus dem Index entfernt und schon ist man einen Wettbewerber auf die schnell und sehr fiese Art los.

- Das Stehlen von Daten (Bankdaten, Kreditkarten etc.).

- Das Einschleusen von Malware, um die Geräte der Besucher der Website zu infizieren: Die Besucher rechnen nicht mit bösartigem Code auf der normalen Website eines Unternehmens und sind daher arglos, wenn auch Ihnen Schadcode “untergejubelt” wird.

- Die Nutzung der infizierten Website als SPAM-Schleuder und/oder als Teil eines Bot-Netzwerks,um z.B. Attacken gegen ein größeres Ziel zu fahren.

- Der Versand von gefälschten Emails über die gehackte Domain (Verschleierung der Identität).

- Aus SEO-Gründen (im sogenannten “Black Hat SEO”) werden gehackte Websites u.a. für das Setzen von Backlinks genutzt.

Es gibt also tatsächlich zahlreiche Gründe, warum sich jemand Zugang zu Ihrer Website verschaffen möchte. Häufig wird dann diese Website als Sprungbrett für weitere Angriffe missbraucht. Oft ist aber auch einfach nur Langeweile, die Jugendliche mit überdurchschnittlichen PC-Kenntnissen dazu treibt, Bots durch das Internet zu schicken (das sind die sog. “Script-Kiddies”).

Egal aus welchem Grund sich jemand an Ihrem Internetauftritt versucht – keiner dieser Personengruppen möchte man die Möglichkeit geben, eine Hintertür zu nutzen. Gerade kleine und mittelständische Unternehmen haben jedoch selten das Know-How und die Zeit, um sich richtig abzusichern. Wir haben daher hier die wichtigsten Tipps zusammengestellt, so dass Sie sich zur Wehr setzen können, ohne einen Master-Abschluss in IT-Kung-Fu zu besitzen.

Wieso ist dies für meine WordPress-Website wichtig?

Der aktuelle WordPress Threat Report von Wordfence (nachzulesen HIER) nennt eine unfassbare Zahl von 90 Milliarden Angriffen im Jahr 2020 auf Zugangsdaten von WordPress-Installationen. Dies betrifft nur die erfassten WordPress-Systeme mit dem installierten Sicherheits-Plugin Wordfence, die tatsächliche Zahl dürfte also noch wesentlich höher liegen.

Zusätzlich wurden mehr als 4 Milliarden Angriffe auf Sicherheitslücken von WordPress-System ermittelt. Wir schätzen die tatsächliche Anzahl auf mindestens um den Faktor 50 höher, da nur ein kleiner Teil der Installationen erfasst wurde.

Und genau daher ist das Thema Sicherheit von WordPress auch für Sie wichtig: Bei dieser riesigen Menge von Angriffen ist auch Ihre Website ein Ziel. Garantiert.

Fakt ist: Sofern Sie WordPress für Ihre Unternehmens-Website nutzen, MÜSSEN Sie sich schützen. Informieren Sie sich und werden Sie tätig oder beauftragen Sie Experten mit der Durchführung.

Und genau diese Informationen zur Sicherung von WordPress finden Sie auf dieser Seite.

KAPITEL 2

Sicherheitsprobleme mit WordPress

Die größten Schwachstellen bei WordPress

Wenn Sie Ihre Wohnung oder Ihr Eigenheim schützen möchten, wissen Sie direkt, wo die offensichtlichen und möglichen Schwachstellen für einen Einbruch liegen: Fenster, Haustür, Balkontür, Kellertür, vielleicht noch der Zaun um das Haus. Ein Erkennen der Schwachstellen ermöglicht dann entsprechende Gegenmaßnahmen.

Bei einer Website, die mit WordPress betrieben wird, ist das nicht ganz so einfach zu erkennen. Aber mindestens genauso wichtig wie bei Ihrer Wohnung! Daher ist Wissen der erste Schritt der Lösung. Automatische Bots suchen genau nach diesen Schwachstellen und sind dabei deutlich schneller, effizienter und erfolgreicher als Einbrecher. Eine kleine Schwäche in der Verteidigung genügt, um großen Schaden anrichten zu können.

Die wichtigsten Angriffspunkte sind (in dieser Reihenfolge):

- Installierte Plugins

- Unsichere Zugangsdaten bzw. Passwörter

- Sicherheitslücken in WordPress

- Installierte Themes

- Mangelnde Sicherheit des Hosting-Servers

Dazu ergänzende Erläuterungen zu den einzelnen Angriffspunkten:

a. Installierte Plugins

Bei einem Blick in das Plugin-Verzeichnis von WordPress fühlt man wie ein kleines Kind in einem Süßwaren- oder Spielzeugladen. So viele Dinge, die man ausprobieren möchte! Zu fast jedem Problem gibt es ein Dutzend Plugins. Die offizielle Website wordpress.org/plugins verzeichnet im Moment sage und schreibe 57.599 Plugins (Stand: 05.10.20).

Diese enorme Anzahl hat natürlich nicht nur Vorteile. Niemand kann hier den Überblick behalten und tatsächlich ist das Bewertungssystem der Plugins die einzige Möglichkeit, gute von schlechten Plugins zu unterscheiden.

Schlampig programmierte oder veraltete Plugins sind tatsächlich das häufigste Einfallstor für Hacker. Ein einziges Plugin dieser Kategorie können Ihr ansonsten gut abgesichertes WordPress-System massiv gefährden!

Generell sollten Sie für den Einsatz von Plugins unbedingt folgende Goldene Regeln berücksichtigen:

- Installieren Sie so wenig Plugins wie möglich. Weniger Plugins gleich weniger Angriffsfläche.

- Nutzen Sie Plugins grundsätzlich nur aus vertrauenswürdigen Quellen, dazu zählt u.a. das offizielle Plugin-Verzeichnis von WordPress (wordpress.org/plugins).

- Die Plugins immer aktuell halten. Ein mindestens wöchentlicher Check auf Updates und die regelmäßige Aktualisierung ist Pflicht.

- Neue, unbekannte Plugins möglichst nur auf einem Test-System (“Staging-System”) aufspielen und dort zunächst ausprobieren.

- Nicht mehr benötigte Plugins immer löschen. Das Deaktivieren reicht nicht!

- Vor der Installation einen Check im WP-Plugin-Verzeichnis durchführen:

- Wann wurde das Plugin zuletzt aktualisiert (“Last Updated”)? Mehr als 6 Monate sind nur in Ausnahmefällen akzeptabel!

- Wie sind die Bewertungen? Nicht nur die vergebenen Sterne prüfen, sondern unter “Reviews” auch einzelne Bewertungen nachlesen.

- Wie häufig wurde das Plugin installiert (“Active Installations”)?

Allgemein gilt, vor allem beim Prüfen des Plugins: Setzen Sie Ihren gesunden Menschenverstand ein. Ein Plugin, dass nur 100 Installationen vorweist und seit einem Jahr nicht aktualisiert wurde, wird nur selten die richtige Wahl sein.

Plugins sind die größte Gefahr für Ihre WordPress-Sicherheit. Während WordPress selbst (und auch die offiziellen Updates zu WordPress) von einem sehr großen Team programmiert wird, ist bei einem Plugin vielleicht nur ein Programmierer am Werk. Das muss generell nicht schlecht sein, viele Augen sehen jedoch mehr, gerade in Hinsicht auf eventuell vorhandene Sicherheitslücken. Und sobald sich die Lebensumstände oder der berufliche Hintergrund eines Ein-Mann-Teams ändert, wird das Plugin nicht mehr aktualisiert und Sie haben mittelfristig ein Problem.

b. Unsichere Zugangsdaten bzw. Passwörter

Einer der häufigsten Fehler sind immer noch sehr einfach zu erratende Passwörter. Sie werden nicht glauben, was wir schon alles bei unseren Kunden entdeckt haben – gegen die Bequemlichkeit der Menschen und damit verbundene Passwörter wie “12345” oder “passwort” kommt man kaum an. Jedem Hobby-Hacker wird damit freundlich die Haustür geöffnet.

Das britische National Cyber Security Centre hat in einer Studie aus dem April 2019 festgestellt, dass weltweit mehr als 23 Millionen Nutzer, die Opfer eines Hacker-Angriffs wurden, das Passwort “123456” verwendet haben (mehr Infos dazu hier).

Was ist ein sicheres Passwort?

Hacker nutzen für das Ausprobieren von Logjn-Daten einen sogenannten Brute Force-Angriff. Dabei werden automatisch und sehr schnell Passwörter über ein Wörterbuch oder Passwortlisten ausprobiert.

Aus diesem Grund sollten niemals persönliche Informationen verwendet werden, wie z.B. die Namen von Frau, Freund oder Hund. Auch die Kombination mit einem Geburtsdatum reicht nicht aus. Verwenden Sie ein möglichst langes Passwort mit mindestens 18 Zeichen, dass eine Kombination aus Buchstaben, Zahlen und Sonderzeichen enthält.

Unsere Tipps:

- Verwenden Sie niemals “admin” oder “Administrator” als Benutzernamen. Ansonsten hat ein Angreifer an dieser Stelle schon 50% Ihrer Zugangsdaten erraten!

- Stoppen Sie Brute-Force-Angriffe (Ausprobieren von Passwörtern) durch ein geeignetes Plugin. Das Plugin beschränkt den Zugriff nach einer bestimmten Anzahl von Login-Versuchen.

- Geben Sie Ihre Zugangsdaten niemals weiter. Nur Sie oder eine absolut vertrauenswürdige und kompetente Person sollte Admin-Zugang für Ihre Website haben.

- Vergeben Sie an Mitarbeiter nur einen beschränkten Zugriff als z.B. Redakteur. So hält sich der Schaden in Grenzen, wenn hier ein Login kompromittiert wird.

- Nutzen Sie die deutschen Umlaute (ä, ü, ö) im Passwort. Ein Großteil der Hacker kommt sicherlich nicht aus dem deutschsprachigen Raum. In der restlichen Welt gelten die Umlaute als Sonderzeichen und sind daher deutlich schwerer zu erraten. Darauf verlassen kann man sich allerdings nicht, da auch deutsche Wörterbuch beim Ausprobieren zum Einsatz kommen.

- Falls Sie sich – verständlicherweise – eine beliebige Zeichenkombination schlecht merken können: Hängen Sie mindestens drei voneinander unabhängige Wörter hintereinander und setzen jeweils zwischen den Wörtern ein Sonderzeichen, z.B. Besser!schützen+WordPress. Das können Sie beliebig ergänzen, um die Sicherheit weiter zu erhöhen.

So prüfen Sie Ihr Passwort!

Sie sollten sich immer Informieren, ob Ihr gewähltes Passwort schon in Passwortlisten auftaucht. Wenn dies so sein sollte: Verwenden Sie ein anderes Passwort!

Nutzen Sie zur Prüfung die Website Have I been pwned?, die Ihnen direkt anzeigt, ob eine „pwnage“ vorliegt.

Die Begriffe „pwnage“ und „pwned“ sind Abkürzungen bzw. Hacker-Sprache für „pawnage“ und “pawned”, was man umgangssprachlich mit “erwischt worden” oder noch moderner mit “owned” übersetzen kann.

Lassen Sie sich also nicht erwischen und nutzen Sie ein sicheres Passwort!

c. Sicherheitslücken in WordPress

WordPress ist das mit Abstand am häufigsten verwendete CMS weltweit. Nach Angaben von Statista hat WordPress unter den TOP 10 der Content Management Systeme einen Marktanteil von 63,5 Prozent (Stand: Oktober 2020).

Die hohe Verbreitung hat den Vorteil, dass WordPress von vielen Personen stetig weiterentwickelt wird und Ihre Investitionen als Unternehmen geschützt sind. Sie müssen also nicht befürchten, dass WordPress in naher Zukunft keine Aktualisierungen mehr erhält und Sie mit Ihrer Website im Regen stehen. Es ist sehr ärgerlich, wenn Sie auf das falsche Pferd gesetzt haben und wieder komplett neu anfangen müssen. Ebenso sind zügige Updates bei Sicherheitsproblemen garantiert. Dies ist auch einer der Gründe, warum wir WordPress für unsere Kunden und eigene Projekte nutzen.

Die häufige Verwendung von WordPress hat allerdings auch Nachteile. Oft genutzte Software ist ein lohnenswertes Ziel für Hacker – das ist durchaus mit Microsoft Windows vergleichbar. Je häufiger eine Software verbreitet ist, desto öfter finden sich auch ungeschützte bzw. schlecht gewartete Systeme, die gehackt werden können. Ahnungslose oder schlecht ausgebildete Administratoren, die eine WordPress-Installation der Marke Eigenbau oder die “Ich klick mir WordPress bei einem Hoster zusammen”-Variante nutzen, sind leichte Beute für Kriminelle.

Nur weil etwas einfach zu installieren ist, heißt das noch lange nicht, dass auch der sachgerechte Schutz und die Wartung einfach bzw. für Laien ohne besondere Kenntnisse möglich sind. Gerne nutzen kleine Unternehmen den Enkel, einen Freund oder Bekannten für Ihre WordPress-Installation – die Folgen sehen wir fast täglich, wenn uns diese Unternehmen dann um Hilfe bitten, weil sie gehackt worden sind!

Wenn Sie sich nicht mit dem Thema Sicherheit beschäftigen wollen: Lassen Sie die Finger von WordPress oder beauftragen Sie Experten mit dem Schutz und der Wartung Ihrer WordPress-Website. Sofern Sie Zeit investieren und Wissen aufbauen möchten (und das ist immer gut!), so hilft Ihnen dieser Artikel weiter.

Die Macher hinter WordPress versorgen das System absolut vorbildlich und sehr kurzfristig mit regelmäßigen Updates, ganz im Gegenteil zu vielen Plugins, die von Ein-Mann-Teams gewartet werden (siehe dazu auch Punkt a.). Es werden ständig neue Funktionen eingebaut und auch kritische Sicherheitslücken geschlossen.

Unsere Tipps:

- Bevor Sie ein Update für WordPress auf einer Live-Seite einspielen: Machen Sie immer immer immer ein Backup, sowohl der Datenbank als auch des Systems.

- Wöchentliche oder – besser! – tägliche Updates Ihres WordPress-Systems sind Pflicht! Sollten Sie dazu “keine Zeit haben”: Beauftragen Sie jemand damit.

- Kleine WordPress-Updates, die Sie an der Stelle nach dem Komma der Version erkennen können (z.B. ein Update von v5.71 auf v5.72) werden mittlerweile von WordPress automatisch eingespielt. Überprüfen Sie nach einer Neuinstallation, dass diese Funktion aktiviert ist. Damit auch hier nichts schief gehen kann, sind wöchentliche oder – je nach Nutzung der Website – auch tägliche Backups ein Muss.

- Große Backups müssen immer manuell eingespielt werden, da sich hier viele grundlegende Dinge ändern können. Wir empfehlen das vorherige Einspielen auf einem Test-System. Auch hier gilt natürlich: Niemals ohne Backup. Prüfen Sie vor und nach dem Einspielen alle grundlegenden Funktionen der Website und auch die Plugins.

- Halten Sie auch die PHP-Version auf dem Webserver auf dem aktuellen Stand. WordPress setzt in neuen Versionen auch gelegentlich eine neue PHP-Version voraus. Veraltete PHP-Versionen sind ebenfalls ein Einfallstor für Hacker.

d. Installierte Themes

Ein weiteres, dauerhaftes Problem-Thema bei unserem internen “Wo gibt es die häufigsten Hacks bei Kunden”-Ranking sind die installierten Themes, also die verwendete Design- und Layout-Vorlage für die WordPress-Website.

Die Themes sind eines der wichtigsten Features von WordPress und sicherlich der hauptsächliche Grund, warum das System weltweit so beliebt ist. Mit nur einem Mausklick lässt sich ein vollständiges Design einspielen, ohne das man auch nur eine Zeile Code programmieren (können) muss. In unserem Gründungsjahr als Web-Agentur 1997 schien so etwas undenkbar. Auch heute noch träumen andere CMS von so einer Luxus-Funktionalität.

Ohne die Themes wäre der kometenhafte Aufstieg von WordPress nicht möglich gewesen – Websites für Alle, ohne jegliche Programmierkenntnisse, dass hat WordPress mit den Themes erst ermöglicht.

Das Verbergen der Komplexität einer Website durch ein CMS wie WordPress birgt natürlich auch die gleiche Gefahr, wie bereit in c. Sicherheitslücken in WordPress erwähnt: Viele Nutzer unterschätzen den Aufwand für eine sichere Website mit WordPress (“es läuft ja alles”) und wissen nichts von den Risiken. Gerade auch mit der Einführung der DSGVO im Mai 2018 sind Unternehmen verpflichtet, die Daten Ihrer Nutzer bestmöglich zu sichern. Unwissenheit schützt vor Strafe nicht!

Unsere Tipps:

- Verwenden Sie niemals ein kostenloses Theme für Ihre Unternehmens-Website. Einzige Ausnahme: Die mitgelieferten Standard-Themes wie Twenty Nineteen oder Twenty Twenty, diese werden durch das WordPress-Team betreut und regelmäßig aktualisiert. Sie wissen nicht, wie oft ein kostenloses Theme aktualisiert und gewartet wird und es ist logisch, dass viele kleinere oder “Ein-Mann-Teams” aufgrund fehlender Monetarisierung oft das Interesse an einer Weiterentwicklung verlieren. Damit haben Sie dann ein akutes Sicherheitsproblem. Für das Hobby vielleicht noch ok, aber im professionellen Umfeld für ein kleines oder mittelständisches Unternehmen hat “kostenlos” nichts zu suchen.

- Kaufen Sie ein professionelles Theme von einem etablierten Entwickler. Wir können z.B. Divi, Thrive Themes und die Themes vom deutschen Entwickler Elmastudio empfehlen.

- Auch bei Themes sollten die Updates immer sehr kurzfristig eingespielt werden, mindestens einmal pro Woche, besser täglich auf Updates checken.

- Prüfen Sie bei größeren WordPress-Updates immer vorab, ob Ihr Theme bereits eine angepasste, neue Version zur Verfügung stellt. Themes nehmen häufig tief greifende Veränderungen am WordPress-System vor und sobald dort größere Änderungen eingespielt werden (z.B. der Gutenberg-Editor ab Version 5.0), können und werden Inkompatibilitäten auftreten. Nutzen Sie zunächst ein Test- System, um Ihr Live-System nicht zu gefährden. Lesen Sie immer auch die aktuellen Forenbeiträge des Themes!

- Erstellen Sie sich eine Checkliste für die wichtigsten Funktionen Ihrer Website, die über das Theme geändert werden. Prüfen Sie nach jedem Update, ob alles einwandfrei funktioniert.

- Überprüfen Sie vor dem Kauf eines Themes, wann das Theme zuletzt aktualisiert wurde. Mehr als drei Monate sind nicht akzeptabel, idealerweise sollte es immer sehr kurzfristig nach einem WordPress-Update aktualisiert werden.

e. Mangelnde Sicherheit des Hosting-Servers

Sofern Sie als Unternehmen einen der zahlreichen deutschen, professionellen Hoster für Ihre WordPress-Website wählen, sollte es von Seiten der Installation des Systems keine Probleme geben. Diese Hoster kümmern sich in ihren Rechenzentren um die grundlegende Sicherheit des Webservers, schon aus eigenem Interesse. Da hat sich in den letzten Jahren vielen zum Guten bewegt.

Die meisten Hoster bieten eine automatisierte Installation von WordPress an. Achten Sie darauf, dass Sie eine aktuelle Version erhalten. Hoster, die völlig veraltete Versionen zur Installation zur Verfügung stellen, sind keine gute Wahl.

Es gibt weitere Punkte, auf die Sie beim Hosting Ihrer Hosting-Website achten sollten. Unsere Tipps:

- Wählen Sie Ihren Hoster nicht nach dem Preis und den zahlreichen Lock-Angeboten aus. Für “Hier die super-duper Website betreiben mit 5.000 Domains und für €5 Euro im Monat” können Sie keinen schnellen Server und noch weniger einen guten, persönlichen Support (den Sie bei Problemen unbedingt brauchen) erwarten. Bei diesem Preis läuft alles automatisiert und Sie landen bei Anfragen in irgendeinem Call-Center, dass natürlich nicht mit hochspezialisierten Experten besetzt ist, die kurzfristig eine Lösung für Ihr Problem erarbeiten können. You get what you pay for!

- Gerade bei Sicherheits-Problemen wie z.B. einer gehackten Website zählt oft jede Minute. Wählen Sie einen Hoster mit schneller Reaktionszeit und direktem Zugang zum gut ausgebildeten Fachpersonal, auch wenn es mehr kostet. Die Sicherheit Ihrer Website und Ihrer Daten sollte Ihnen das wert sein.

- Wählen Sie für Ihre Website einen Managed Server. Bei dieser Art Server kümmert sich Ihr Hoster um die Wartung und Aktualisierung der Technik hinter den Kulissen. Ebenso bietet ein solcher Server genügend Power, um Ihnen eine pfeilschnelle Website zu ermöglichen. Für gute Google-Positionen ist dies mittlerweile unbedingt notwendig. Von virtuellen Servern, bei denen Sie sich die Kapazitäten mit teilweise über hundert anderen Kunden teilen, raten wir explizit ab. Einen Dedizierten Server (mit Wartung in Eigen-Regie) sollten Sie nur buchen, wenn Sie die Experten an der Hand haben, die sich um die Wartung und Aktualisierung kümmern.

- Prüfen Sie bei der Evaluierung der verschiedenen Hoster mit den Suchbegriffen “hoster wordpress sicherheit” und “hosting wordpress erfahrungen”, wie die verschiedenen Hoster dabei abschneiden. Auch der Check von einschlägigen Foren lohnt sich.

Konkrete Sicherheitsmaßnahmen für WordPress mit und ohne Plugins

a. Backup von WordPress

Die wichtigste Sicherheitsmaßnahme für wichtige, elektronischen Daten ist und bleibt das regelmäßige Anlegen von Kopien (Backups). Dies muss dauerhaft geschehen und wird im stressigen Tagesgeschäft häufig vergessen. Sollte dann tatsächlich ein Datenverlust passieren, so ist es ein echter Alptraum, wenn das letzte Backup Monate zurückliegt und die Arbeit der letzten Zeit unwiederbringlich verloren ist.

Bevor Sie Änderungen oder Aktualisierungen an Ihrem WordPress-System durchführen: Legen Sie ein vollständiges Backup an!

Totalausfälle nach Updates sind deutlich seltener geworden, möglich ist es aber trotzdem. Mit einem Backup stellen Sie einfach den “Vorher-Zustand” wieder her.

Der technische Hintergrund von WordPress – einfach erklärt

Damit Sie Ihre Website gut schützen und die richtigen Backups anfertigen können, ist ein wenig technisches Know-How notwendig. Hier in Kürze und möglichst einfach erklärt.

Ihre Website mit WordPress besteht aus zwei Teilen:

- Der Datenbank. Hier werden die Inhalte Ihrer Website gespeichert.

- Dem WordPress-System, dass die Funktionalität sicherstellt. Dies ist eine Sammlung von vielen Ordnern und Dateien, u.a. befinden sich hier auch die Plugins, Bilder, Theme und die Einstellungen des Systems.

Beide Teile sind angreifbar und müssen gesichert werden. Die Datenbank enthält Ihre wertvollen Inhalte, ein Verlust würde hier besonders schmerzen. Das eigentliche WordPress-System kann durch eine Neuinstallation wieder hergestellt werden und ist aufgrund der Vielzahl von Dateien besonders anfällig für Angriffe von außen. Hier ist eine häufige Aktualisierung der wichtigste Punkt für die Sicherheit.

Ein Backup kann vollständig oder teilweise (partiell) durchgeführt werden, z.B. nur die Datenbank oder nur die erfolgten Änderungen an einem System ab einem bestimmten Zeitraum.

Backups sollten immer an einem anderen Ort (also nicht auf dem gleichen Server, wie Ihre WordPress-Installation) gespeichert werden. Ein Hacker, der Zugriff auf Ihre Website und Ihren Server bekommt, könnte ansonsten auch Ihre kostbaren Backups löschen. Lokal sind Ihre Daten sicher. Um ganz sicher zu gehen speichern Sie eine weitere Kopie auf dem Server eines Cloud-Anbieters oder einer externen Festplatte (die nicht dauerhaft mit Ihrem PC verbunden ist).

Drei Varianten für ein Backup von WordPress

Sie haben drei verschiedene, grundlegende Möglichkeiten, um WordPress zu sichern:

- Manuelle Sicherung

- Mit kostenlosen Plugins

- Mit Premium-Plugins (kostenpflichtigen Plugins)

1. Manuelle Sicherung von WordPress per FTP

Bei dieser Variante sichern Sie per FTP die Daten Ihrer WordPress-Installation auf den lokalen Computer.

Vorteile:

- Sie haben die vollständige Kontrolle über Ihre Daten bzw. Backups

- Daten sind auf Ihrem eigenen PC unter Ihrer Kontrolle

- Backup kann einfach auf zusätzliche Cloud-Dienste oder lokale Festplatten kopiert werden

- Vollständige Trennung von der bestehenden WordPress-Website

Nachteile:

- Technisches Know-How notwendig (z.B. Bedienung FTP-Tool)

- Zeitaufwand, da nicht automatisiert

- Regelmäßigkeit nur durch “selbst daran denken”

- FTP-Zugang beim Hoster wird benötigt

Diese Variante funktioniert auf Dauer nur, wenn man sich den z.B. wöchentlichen Termin in eine wiederkehrende To-Do oder einem Kalender einträgt. “Manuell” bedeutet immer, dass man sich Zeit dafür nehmen muss, was im hektischen Alltag zu einem Problem werden kann. Schnell stellt man fest (meistens bei einem Problem), dass das letzte Backup bereits drei Monate alt ist.

Fazit: Die manuelle Sicherung von WordPress ist empfehlenswert für Administratoren, die technisches Know-How mitbringen sowie sehr gut organisiert sind. Sollten Sie nicht zu dieser Zielgruppe gehören: Wählen Sie Variante 2 oder 3 (siehe unten).

2. Sicherung mit einem kostenlosen Plugin

Bei dieser Variante sichern Sie Ihre WordPress-Installation durch ein kostenloses Plugin, dass auf Ihrem WordPress-System installiert wird.

Vorteile:

- Spart viel Zeit, da das Plugin im Optimalfall einmal konfigurieren wird und dieses dann automatisch seinen Dienst versieht

- Kostenlos

- Nicht mehr an ein regelmäßiges Backup denken

Nachteile:

- Automatisierung verführt zu Nachlässigkeiten (“Wird schon alles klappen”), eine regelmäßige Kontrolle der Funktionalität der Backups wird dann unterlassen

- Korrekte Konfiguration der Plugins durchaus anspruchsvoll

- Man muss sich 100% auf die Zuverlässigkeit des Plugins verlassen

- Wichtige Funktionen fehlen in den meisten kostenlosen Backup-Plugins und werden nur in der Premium-Version angeboten

Fazit: Die Sicherung von WordPress mit kostenlosen Plugins ist nur für Administratoren geeignet, die ein minimales Budget haben. Als Unternehmen sollten Sie die Premium-Plugins mit voller Funktionalität nutzen (siehe Punkt 3). Das sollte Ihnen die Sicherheit Ihrer Daten wert sein. Auch hier gilt: You get what you pay for.

Empfohlene kostenlose Plugins für das WordPress-Backup

Sollten Sie sich für ein kostenloses Plugin entscheiden, so können wir zwei Plugins empfehlen:

Beide Plugins haben sich bei uns in der täglichen Arbeit mit WordPress bewährt.

WP-DBManager ist generell kostenlos (ohne Einschränkungen), bei UpdraftPlus nutzen wir die kostenpflichtige Premium-Version. Hier bietet aber auch schon die eingeschränkte, kostenlose Version eine sehr gute und zuverlässige Funktionalität. Wie beschrieben raten wir beim Einsatz im professionellen Umfeld zur kostenpflichtigen Premium-Version, u.a. auch für den dann erhältlichen Support.

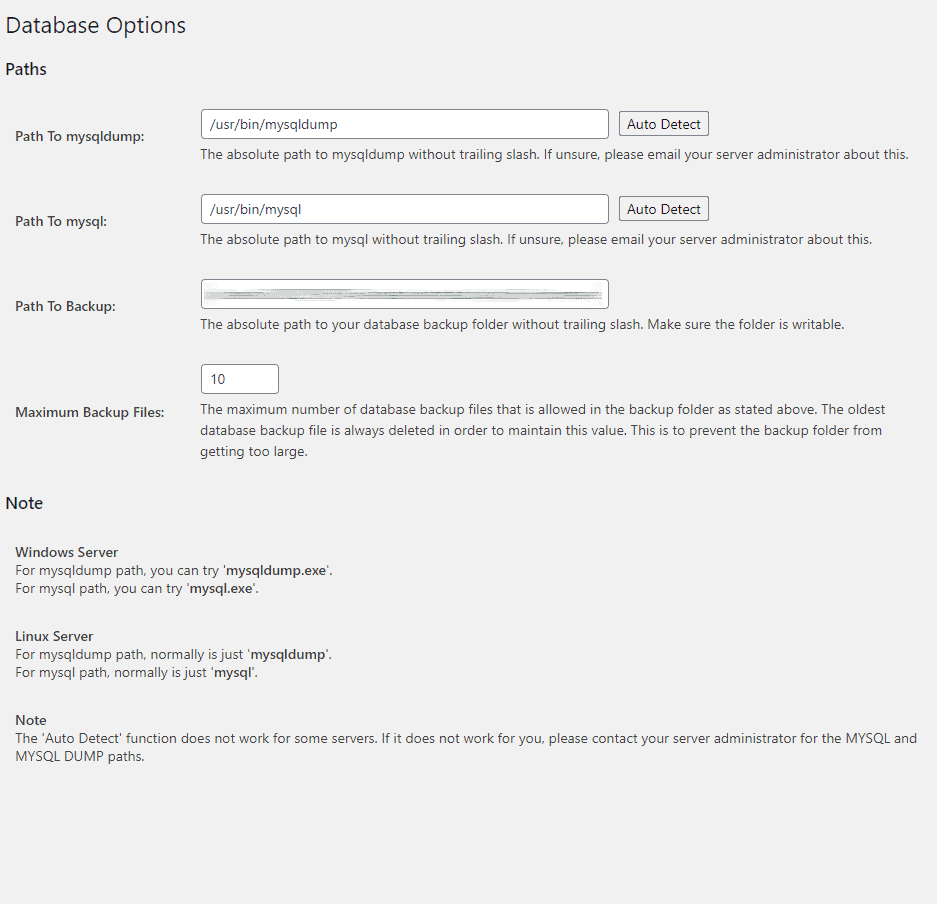

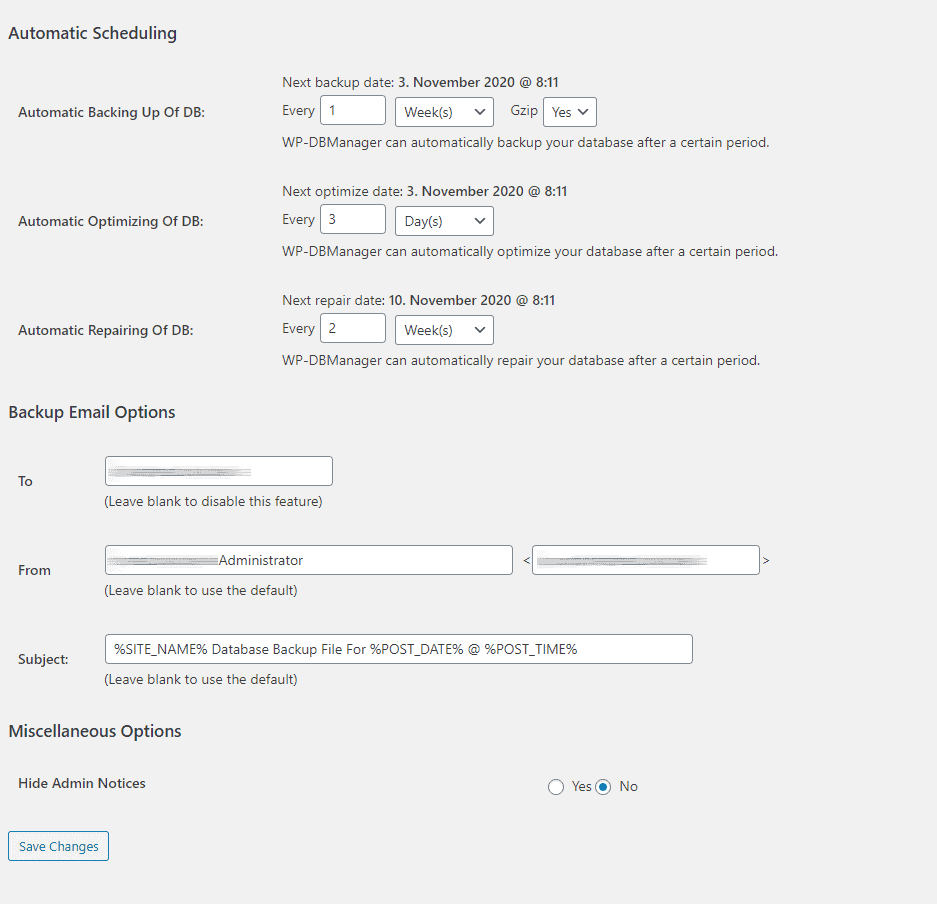

WP-DBManager im Einsatz für WordPress

Dieses Plugin sichert automatisch die Datenbank Ihres WordPress-Systems und sendet Ihnen die Datenbank per Email zu.

Eine mögliche Konfiguration für WP-DBManager sehen Sie hier. In diesem Beispiel ist das automatische Backup auf wöchentlich gestellt, was für kleine Websites ausreicht. Mehr Sicherheit erhalten Sie bei täglichen Backups.

Tipps zur Nutzung von WP-DBManager:

- Prüfen Sie nach den ersten automatisch verschickten Backups jeweils den Spam-Filter Ihres Email-Kontos. Wir hatten bei GMail das Problem, dass erst nach dem fünften Markieren und Trainieren der Nachricht als “Kein Spam” alle späteren Backups korrekt zugestellt wurden.

- Nutzen Sie im Menüpunkt Backup DB die Komprimierung der Datenbank (GZIP Database Backup File? auf Yes stellen).

UpdraftPlus (kostenlose Variante) im Einsatz für WordPress

Für eine vollständige Sicherung Ihrer Website mit Datenbank und dem WordPress-System ist das Plugin UpdraftPlus sehr gut geeignet.

In der kostenlosen Version müssen Sie u.a. auf inkrementelle Backups und das Sichern der Daten auf einen externen Server oder Cloud-Dienstleister verzichten. Um ganz sicherzugehen, sollten Ihre Daten immer an einem weiteren Ort gespeichert werden. Ein Hacker, der Ihren Server unter Kontrolle bekommt, könnte sonst auch ihre WordPress-Sicherungen löschen oder gegen Lösegeld in Geiselhaft nehmen.

Wir empfehlen daher im professionellen Umfeld den Einsatz der kostenpflichtigen Version UpdraftPlus Premium (siehe dazu auch im Folgenden unter 3. Sicherung mit einem kostenpflichtigen Premium-Plugin).

3. Sicherung mit einem kostenpflichtigen Premium-Plugin

Bei dieser Variante sichern Sie Ihre WordPress-Installation durch ein bezahltes Plugin, dass auf Ihrem WordPress-System installiert wird.

Vorteile:

- Spart viel Zeit, da das Plugin im Optimalfall einmal konfigurieren wird und dieses dann automatisch seinen Dienst versieht

- Nicht mehr an ein regelmäßiges Backup denken

- Alle Funktionen des Plugins sind freigeschaltet, Backups ohne Einschränkungen

- Anspruch auf Support beim Hersteller

- Bei Auswahl des richtigen Plugins: Ständige Weiterentwicklung der Software und regelmäßig neue Funktionen

Nachteile:

- Kostenpflichtig

- Bei vielen Herstellern mit jährlicher Zahlung, um weiter Updates zu erhalten

- Automatisierung verführt zu Nachlässigkeiten (“Wird schon alles klappen”), häufig werden die Backups nicht mehr kontrolliert

- Korrekte Konfiguration der Plugins durchaus anspruchsvoll

- Wichtige Funktionen fehlen in den meisten kostenlosen Backup-Plugins und werden nur in der Premium-Version angeboten

Fazit: Die Sicherung von WordPress mit kostenpflichtigen Plugins ist im Business-Umfeld ein absolutes Muss. Die Preise liegen für ein Jahres-Abo im niedrigen dreistelligen Bereich, das sollte Ihnen die Sicherheit Ihrer Daten und Ihrer Website wert sein.

Empfohlene kostenpflichtige Plugins für das WordPress-Backup

Es gibt sehr viele kostenpflichtige Backup-Plugins für WordPress, hier hat man die Qual der Wahl. Wir können Ihnen zwei Plugins empfehlen, die wir selbst in unserer täglichen Arbeit mit WordPress nutzen:

- UpdraftPlus Premium

- WPvivid Backup Pro

- BackWPup

Für UpdraftPlus Premium benötigen Sie ein Jahres-Abo, damit Sie regelmäßig Updates erhalten und Zusatzfunktionen wie Inkrementelles Backup oder eine Datenbankverschlüsselung nutzen können. Mehr dazu weiter unten im Bereich UpdraftPlus Premium im Einsatz für WordPress.

WPvivid hat den Vorteil, dass es eine Lifetime-Version gibt, die Sie also nur einmal bezahlen müssen und dann uneingeschränkt nutzen können. Im Detail dazu ebenfalls weiter unten bei WPvivid im Einsatz für WordPress.

BackWPup gibt es auch in einer Free-Version, dieser fehlen allerdings wichtige Funktionen wie Datensicherung auf externen Servern, Verschlüsselung und das automatische Einspielen von Backups nach einem “Crash”. Wir raten daher unbedingt zur guten Pro-Version, falls Sie dieses Plugin einsetzen möchten. Ebenfalls positiv zu erwähnen ist, dass BackWPup von einem deutschen Entwickler-Team betreut wird und damit im Gegensatz zu den beiden anderen Plugins auch vollständig in deutscher Sprache vorliegt.

UpdraftPlus Premium im Einsatz für WordPress

UpDraftPlus ist mit über drei Millionen Installation das wohl beliebteste Plugins zur Sicherung von mit WordPress erstellten Websites. Auch wir nutzen diese Software für unsere Projekte und Kunden.

Neben der kostenlosen Version (siehe oben) bietet die Premium-Version zusätzliche, nützliche Features:

- Sicherungen auf externe Server

- Verschlüsselte Datenbanken

- Direktes Überspielen und Migration: Kopieren der Daten zwischen zwei WordPress-Websites

- Einsatz für Multisites

- Automatisches Wiederherstellen

- Unterstützung von WP-CLI

- Passwortgeschützte Bedienung (wenn es mehrere Admins gibt und nur einer soll den Zugriff auf UpdraftPlus haben)

UpdraftPlus Premium ist mittlerweile vollständig in deutsche Sprache übersetzt. Die frühere, teilweise etwas holprige Übersetzungen wurde inzwischen deutlich verbessert. Updates des Plugins erfolgen regelmäßig, ca. 2-3mal im Monat.

Die Bedienung ist für eher unerfahrene Admins einfach und übersichtlich, ein Backup lässt sich mit wenigen Mausklicks anlegen. Als eines der wenigen Plugins sichert UpdraftPlus auch automatisch bei jedem Update der WordPress-Version und der Plugins (Automatische Sicherung vor Aktualisierungen).

Eines der absoluten TOP-Features für Power-User ist die Möglichkeit, die Inhalte und Einstellungen einer WordPress-Website vollständige auf eine andere, bestehende WordPress-Installation zu überspielen (Migrieren/Klonen). Sofern Sie oft neue Websites aufsetzen müssen, können Sie sich so eine Vorlage anlegen und beliebig oft kopieren, mit allen benötigten Plugins. Das spart eine Menge Zeit!

Tipp: Sollten Sie mit Kauf einer UpdraftPlus Premium-Lizenz liebäugeln, schauen Sie nach den regelmäßigen Rabatt-Aktionen des Herstellern. So erhalten Sie z.B. zum Black Friday Ende November jeden Jahres sehr gute Rabatte oder auch zum “Geburtstag” der Software (im Februar). Damit lassen sich teilweise bis zu 50% sparen.

WPvivid Backup Pro im Einsatz für WordPress

Dieses Plugin ist eine echte Alternative zu UpdraftPlus und wird auch als Lifetime-Lizenz verkauft.

Die kostenlose Version von WPvivid wird im Plugin-Bereich von WordPress als Backup & amp; Migration & amp; Cleaner für nicht verwendete Bilder – WPvivid Backup Plugin angeboten. Trotz des sperrigen Namens nutzen mehr als 80.000 WordPress-Installationen die Backup-Software, was eindeutig für die Funktionalität und gute Bedienbarkeit des Plugins spricht.

Einziger Haken: Es gibt zur Zeit (Stand: 12/20) für beide Versionen von WPvivid keine deutsche Übersetzung. Sofern Sie also unbedingt ein Plugin in deutscher Sprache möchten, greifen Sie besser zu UpdraftPlus Premium.

Die kostenlose Version ist stark eingeschränkt, so sind z.B. keine Backups auf externe Server oder eine Verschlüsselung der Datenbank möglich. Beide Funktionen gehören allerdings zu einem “richtigen” Backup unbedingt dazu. Die weite Verbreitung der kostenlosen Version ist ein gutes Beispiel dafür, dass häufig vom Administrator an den falschen Stellen gespart wird. Allerdings ist nicht bekannt, wieviele der 80.000+ Installationen auch nur die kostenlose Variante nutzen, da diese auch bei der Pro-Version installiert werden muss. Sofern Sie auch nur ansatzweise ein seriöse Business-Website betreiben: Kaufen Sie die Pro-Version! Damit unterstützen Sie auch die Entwickler der Software und haben Anspruch auf Support.

Weitere (exklusive) und nützliche Features der Premium-Version sind:

- Verschlüsselte Datenbanken (für Backups auf externe Server von Nicht-EU-Dienstleistern nach DSGVO zwingend notwendig)

- Kostenloses Staging-Addon

- Inkrementelles Backup

- Backup auf externen Server (FTP, SFTP, Dropbox, pCloud (siehe unten), OneDrive u.a.)

- Unterstützung von Multisite-Installationen

- Erweiterte Funktionen zur Migration von WordPress

- Zeitversetztes und geplantes, automatisches Backup

- 24/7-Support per Ticket-System

Eines der besten Argumente für WPvivid Backup Pro ist, dass Sie eine Lifetime-Lizenz kaufen können, d.h. Sie zahlen einmal und können dann dauerhaft die Software nutzen und erhalten auch alle zukünftigen Updates! Die Lifetime- Lizenz ist sehr günstig, ab $99,- einmalig sind Sie dabei. Die meisten anderen Premium-Plugins für ein Backup setzen eine jährliche Zahlung voraus, sofern Sie dauerhaft Support und Updates haben möchten (regelmäßige Updates des Plugin benötigen Sie immer!).

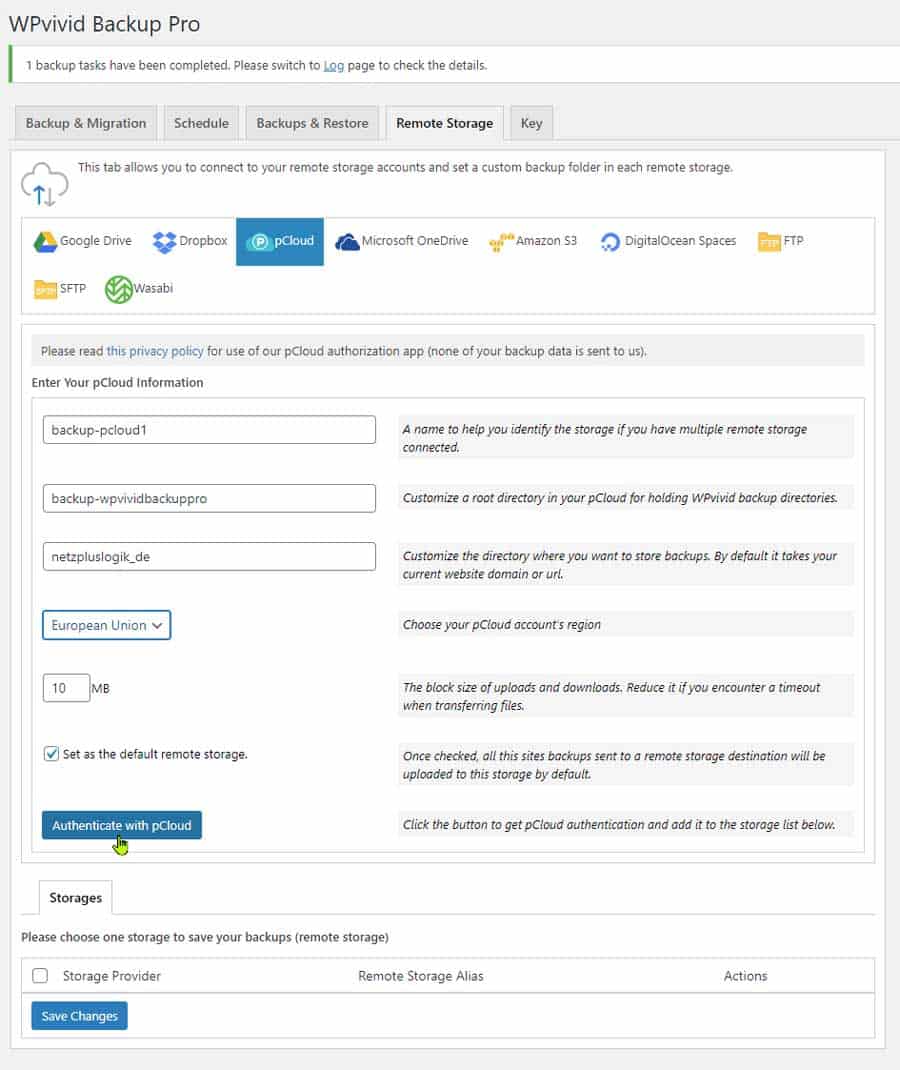

Mit WPvivid Backup Pro auf einem externen Server (pCloud) sichern

Mit WPvivid Backup Pro lassen sich auch Backups einer WordPress-Installation auf externen Servern anlegen. Dies ist wichtig, damit ein möglicher Hacker Ihrer Website nicht auch noch die kostbaren Backups löschen kann. Hier gibt es allerdings zur Zeit (Stand: 12/2020) noch Einschränkungen bei WPvivid, mehr dazu weiter unten im Text.

Exemplarisch zeigen wir Ihnen hier das externe WordPress-Backup bei pCloud, einem Dienstleister mit Sitz in der Schweiz. Die Schweiz gilt in Hinsicht auf die DSGVO als “sicher”, d.h. hier gelten ähnlich strenge Datenschutzbedingungen wie in der EU. Eine Speicherung von personenbezogenen Daten (und Backups enthalten diese Daten immer!) dürfte daher unproblematisch sein. Weitere Informationen zum Einsatz von Software und die möglichen Probleme mit der DSGVO sowie von EU-Alternativen finden Sie hier.

So richten Sie Ihr WordPress-Backup mit WPvivid Pro mit pCloud ein:

- Öffnen Sie im WordPress-Menü von WPvivid (WPvivid Backup) den Tab Remote Storage.

- Wählen Sie pCloud aus.

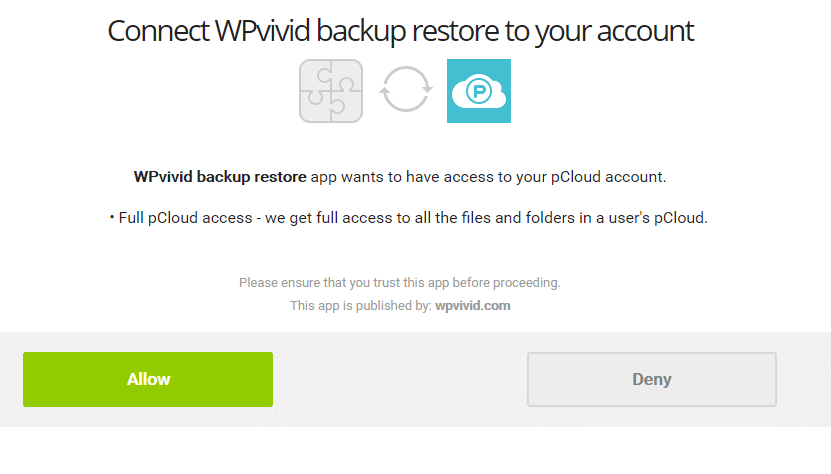

- Über Authenticate with pCloud stellen Sie eine Verbindung zum pCloud-Server her. Dazu wählen Sie sich mit Ihren bekannten Zugangsdaten in Ihr pCloud-Konto ein und wählen als Region European Union aus.

- Im nun folgendem Screen wählen Sie Sign in aus (als Standard ist dort Register ausgewählt, dies nutzen Sie aber nur, wenn Sie ein neues Konto anlegen möchten).

- Klicken Sie auf Allow.

Wichtiger Hinweis:

Falls Sie Probleme mit der Aktivierung haben (gelegentlich wird ein Get pCloud token failed angezeigt), stellen Sie die Region auf United States um. Dieser Fehler soll laut Changelog von WPvivid seit der Version 1.9.21 gefixt sein, unseren Erfahrungen nach kann er aber bei späteren Versionen noch auftreten (Testversion: v1.9.24).

Alternativ kann es auch daran liegen, dass Sie die US-Server von pCloud nutzen und European Union ausgewählt haben. In Hinsicht auf die Vorgaben der DSGVO sollten Sie die die Nutzung von US-Servern allerdings für personenbezogene Daten vermeiden (siehe dazu auch unseren Artikel zum Urteil Privacy Shield des EuGH).

Warum die pCloud AG mit Sitz in der Schweiz per Default US-Server für die europäischen Kunden nutzt, ist absolut nicht nachvollziehbar. Sie können allerdings eine Verschiebung Ihrer Daten auf einen EU-Server beantragen, dafür verlangt pCloud einmalig $19,99. Die Beauftragung erfolgt direkt im pCloud-Konto unter Einstellungen und Datenregion: Region ändern.

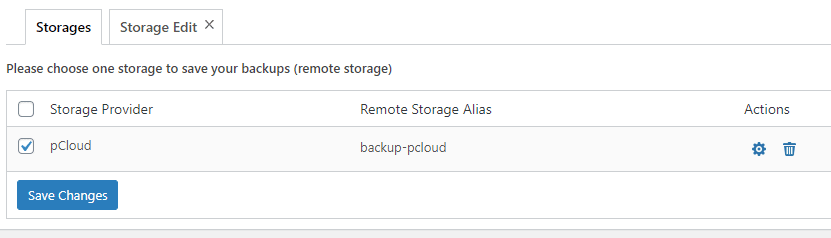

- Bei Storages unter Remote Storages im Menü von WPvivid Backup Pro lässt sich dann der Backup-Job jederzeit konfigurieren oder löschen.

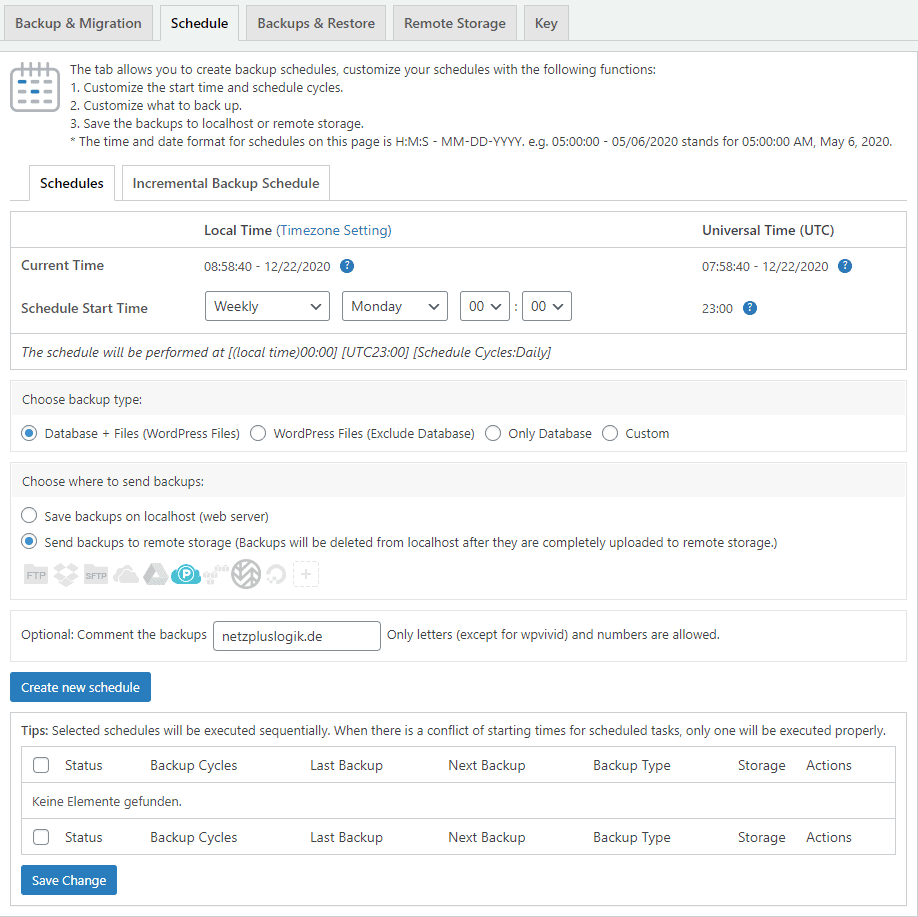

- Im Bereich Schedule legen Sie dann mit Create new schedule ein automatisches, regelmäßiges Backup an. Wählen Sie Database + Files (für ein vollständiges Backup Ihrer WordPress-Installation) und Send backups to remote storage. Die gerade angelegte pCloud-Verbindung wird hervorgehoben dargestellt. Es empfiehlt sich ein nächtliches Backup, da die Serverlast dann am geringsten ist.

- Zum Abschluss empfehlen wir ein sofortiges Backup durchzuführen (im Tab Backup & Migration). So können Sie die Funktionalität testen und bei pCloud prüfen, ob das Backup auch angekommen ist.

Generell gibt es hier nun zwei Probleme:

- Das Backup kann über den Admin-Bereich des Plugins manuell gelöscht werden. Ein möglicher Hacker, der Zugriff auf Ihre Website hat, könnte so die kostbaren Backups auf dem externen Server löschen. Ein (wenig praxistauglicher) Workaround wäre im Moment die Verbindung zu pCloud nach dem Backup löschen.

- Per Default wird die Datenbank für das Backup NICHT verschlüsselt! Ein Hacker könnte sich daher bequem alle Daten herunterladen und hat vollen Zugriff. Ebenso ist ein Speichern von unverschlüsselten Backups auf einem Nicht-EU-Server unzulässig nach DSGVO.

Aktivieren Sie daher unter Settings das Enable Database Encryption und vergeben Sie ein sicheres Passwort (möglichst lang, eine Kombination aus Groß- und Kleinschreibung sowie Zahlen und Sonderzeichen). Das Passwort an einem sicheren Ort notieren, sonst kommen Sie später nicht mehr an Ihre Backups!

Wie im Screenshot oben zu erkennen ist, besteht hier das nächste Problem. Das verwendete Passwort zur Verschlüsselung der Datenbank wird gespeichert und steht dann weiterhin offen zu lesen im Admin-Bereich. Auch hier kann ein Hacker, der sich Zugriff auf das Backend verschafft hat, das Passwort auslesen. Das Passwort, dass Sie oben sehen, verwenden wir natürlich nicht im Live-Einsatz, es handelt sich dabei um ein Beispiel für ein sicheres Passwort.

(Update / 23.12.20)

Wir haben mittlerweile Kontakt zum Hersteller von WPvivid Backup Pro aufgenommen und auf das Problem hingewiesen. Die Reaktion kam schnell: In der nächsten Version bzw. dem ab dem nächsten Update wird das Passwort dann auch nach dem Abspeichern unleserlich gemacht. Wir halten das weiter im Auge.

Mit WPvivid Backup Pro via SFTP bei Strato HiDrive sichern

Das Backup-Plugin WPvivid Backup Pro erlaubt auch das Sichern von Daten via SFTP. So können Sie Backups auch auf externen Servern anlegen, die nicht im Plugin als eigener Menü-Punkt verfügbar sind.

Nutzen Sie unbedingt SFTP und nicht FTP. Das SFTP-Protokoll läuft über einen verschlüsselten Kanal, so dass keine Kennwörter im Klartext übertragen werden. Bei SFTP besteht damit auch eine gesicherte Verbindung zum externen Server. Das veraltete FTP-Protokoll bietet dies nicht.

Der Vorteil bei der Sicherung Ihres WordPress-Backups auf Strato HiDrive (oder bei einem anderen deutschen Anbieter mit Servern in Deutschland) besteht darin, dass Sie innerhalb der Vorgaben der DSGVO bewegen. Im Gegensatz zum z.B. immer noch sehr beliebten Dropbox hat Strato seinen Sitz in Deutschland (Berlin) und betreibt nach eigenen Aussagen alle Server in Deutschland. Damit muss sich der Anbieter zwingend an deutsches Recht halten, vor allem in Hinsicht auf die Verarbeitung von personenbezogenen Daten.

Für Sie als Unternehmen bietet das eine wichtige Sicherheit, spätestens bei einer Prüfung Ihrer Datenverarbeitung durch die zuständigen Behörden.

Und so geht’s:

- Öffnen Sie im WordPress-Menü von WPvivid (WPvivid Backup) den Tab Remote Storage.

- Wählen Sie SFTP aus und geben Sie Ihre Zugangsdaten ein. Der korrekte Server ist aktuell (Stand: 01/21) sftp.hidrive.strato.com. Eine offizielle Anleitung des Anbieters verwendet einen anderen Serverpfad, der hier für unsere Konfiguration nicht funktioniert hat. Schauen Sie daher für die korrekten, aktuellen Pfade in Ihrem HiDrive-Konto unter Einstellungen > Zugriffsrechte und Protokolle > Servernamen und URLs nach.

- Klicken Sie auf Test and Add.

- Falls Sie Probleme mit dem Zugriff haben: Tragen Sie im Bereich Pfad /public/ ein. Dies ist der Default-Pfad bei Strato Hidrive.

- Unter Storages im Menüpunkt Remote Storages von können Sie nun den angelegten Backup-Job jederzeit konfigurieren oder löschen.

- Im Menüpunkt Schedule legen Sie dann mit Create new schedule ein Backup an. Wählen Sie als Backup Type Database + Files aus (für ein vollständiges Backup Ihrer WordPress-Installation) und Send backups to remote storage. Nutzen Sie ein nächtliches Backup (z.B. um drei Uhr Morgens), da zu dieser Zeit die Serverlast gering ist.

- Zum Abschluss empfehlen wir ein sofortiges Backup durchzuführen (im Menüpunkt Backup & Migration). So können Sie die Funktionalität testen und in Ihrem HiDrive-Konto prüfen, ob das Backup auch angekommen ist.

Wichtiger Hinweis: Achten Sie vor der Buchung Ihres Strato HiDrive-Pakets darauf, dass Sie auch tatsächlich SFTP nutzen können (bei Strato auch “Protokollpaket” genannt). In den kleinen Paketen ist dies teilweise mit einem Aufpreis verbunden, es gibt aber immer wieder auch Angebote, die das komplette Paket umfassen. Von der Verwendung von FTP (unverschlüsselt) raten wir unbedingt ab.

Weitere Informationen zur Datensicherung via SFTP bei HiDrive sowie Ihre Zugangsdaten finden Sie direkt in Ihrem Konto beim Anbieter. Wichtig: Einige der dort gefundenen Informationen sind veraltet (u.a. der dort genannte Server-Pfad). In Schritt 2 oben erfahren Sie den derzeit aktuellen Server-Pfad.

Weitere Informationen zu SFTP mit HiDrive erhalten Sie u.a. HIER.

b. APIs (Schnittstellen) abschalten

Die JSON-API ist eine Programmierschnittstelle, mit der sich WordPress mit anderen Programmen verbinden kann. Per Default (also per Standard) ist diese Schnittstelle aktiviert und nicht gegen lesende Zugriffe geschützt. Damit gibt WordPress Informationen über sich selbst und vor allem die Website heraus, die man unter Umständen gar nicht in der Öffentlichkeit haben möchte.

Ob bei Ihnen die JSON-API aktiviert ist, finden Sie ganz einfach heraus, wenn Sie Ihrem Domainnamen einfach ein /wp-json im Browser anfügen. Falls sich Ihre Browser-Seite nun mit jede Menge Text füllt: Die API ist aktiv und Sie sollten umgehend handeln!

Ungebetene Gäste können nun recht einfach zahlreiche Informationen über Ihre Website-Installation herausfinden. Sofern die Website nicht durch spezielle Maßnahmen geschützt ist, lassen sich u.a. diese Informationen herausfinden:

- /wp-json/wp/v2/users – Zeigt an, welche User die WordPress-Installation hat. So haben dann mögliche Hacker bereits die Hälfte der Zugangsdaten erraten! Ebenso werden oft Email-Adressen als Usernamen genutzt, so dass mögliche Spammer automatisiert die Adressen abgreifen können. Mit einem zusätzlichen /zahl am Ende des Pfads kann noch versucht werden, auf einem bestimmten User zuzugreifen (Zahl = id des Benutzers in der Datenbank).

- /wp-json/wp/v2/pages – Zeigt alle Inhaltsseiten an, dabei auch die Adressen von passwortgeschützten Seiten.

- /wp-json/wp/v2/posts – Zeigt alle Posts an, die auf der WP-Website veröffentlicht wurden.

- /wp-json/wp/v2/media – Zeigt die Namen und Pfade aller Bilder an und zwar auch die, die irgendwann hochgeladen wurden und nun gar nicht mehr benutzt werden (!). Immer wieder sind schlecht informierte WP-Administratoren der Meinung, dass nicht verlinkte Inhalte auch von außen nicht zu finden sind. Das ist ein großer Irrtum! Die vollständige Mediendatenbank von WordPress kann von außen über die JSON-API angesprochen werden.

- wp-json/wp/v2/comments – Zeigt alle Kommentare an

Das Problem hier ist vor allem, dass diese Daten sehr gut maschinell ausgelesen werden können (dazu sind sie ja schließlich auch gedacht) und dann von Leuten weiterverwendet werden, die Ihrer Website nicht freundlich gesinnt sind!

JSON-API absichern – Was kann man tun?

Es gibt mehrere Wege, wie Sie WordPress die WordPress die unerwünschte Geschwätzigkeit abgewöhnen können:

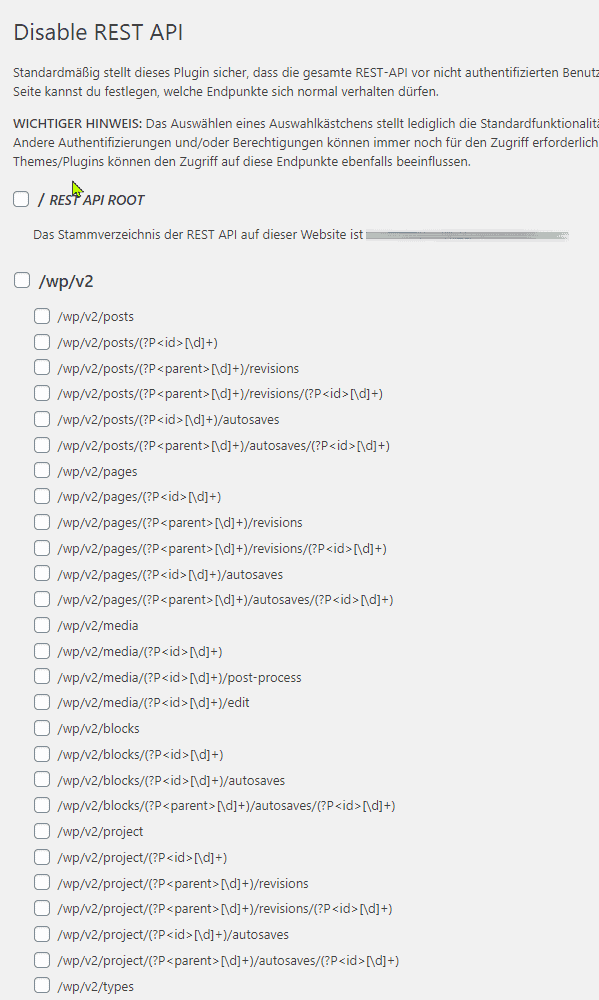

- Ein vollständiges oder teilweises Abschalten der JSON-API – Das ist möglich, häufig aber auch problematisch, da viele Plugins und z.B. der moderne WP-Editor Gutenberg darauf zugreifen. Möglich ist das vollständige oder teilweise Abschalten z.B. mit dem Plugin Disable REST API von Dave McHale.

- Das Verzeichnis /wp-json auf dem Webserver durch HTTP-Basic-Auth schützen. Dabei haben Sie gegenüber einem Plugin den Vorteil, dass Sie jederzeit die vollständige Kontrolle behalten. Für Fortgeschrittene.

- Einen Eintrag in der functions.php vornehmen. Die Redaktion der c’t hat dazu ein Listing veröffentlicht, dass Sie unter ct.de/y11k finden. Ebenfalls nur für Fortgeschrittene geeignet.

Wir empfehlen Ihnen die Variante 1, also die Nutzung eines Plugins, um die JSON-API ganz oder teilweise abzuschalten. Es gibt bei der Konfiguration von Disable REST API einige Punkte zu beachten.

Die Konfiguration des Plugins Disable REST API

- Nach der Installation finden Sie das Plugin in WordPress unter Einstellungen > Disable REST API.

- Wichtig: Direkt nach der Aktivierung des Plugins sind ALLE JSON-APIs für unbefugte Zugriffe von außen gesichert bzw. abgeschaltet! Innerhalb des Menüs können dann gezielt durch die Erstellung einer “Whitelist” einzelne APIs wieder freigeben werden, sofern Sie diese benötigen.

- Testen Sie in Ihrem Browser, ob die Abschaltung erfolgreich war. Rufen Sie dazu einige der o.g. URLs in Verbindung mit Ihrer Website auf. Falls Sie eine Nachricht sehen wie z.B. in Google Chrome {„code“:“rest_cannot_access“,“message“:“DRA: Nur authentifizierte Benutzer k\u00f6nnen auf die REST-API zugreifen.“,“data“:{„status“:401}} – Glückwunsch, es funktioniert!

- Hinweis: Falls Sie gleichzeitig auch in Ihrem WP-Backend angemeldet sind, kann es evtl. erforderlich sein, dass Sie ein “Anonymes Browser-Fenster” (Inkognito-Fenster) öffnen müssen, um die korrekte Anzeige zu erhalten. Für angemeldete Administratoren bleibt der Zugriff natürlich weiterhin erlaubt.

- Testen Sie nach dem Abschalten unbedingt die Funktionalität Ihre Website und die der wichtigen Plugins.

Ein Großteil der aktiven WordPress-Installationen dürfte die JSON-API nicht abgeschaltet haben und bietet damit erhebliche Angriffsflächen für mögliche Hacker.

Wie einfach solche Websites zu finden sind zeigen z.B. Suchen bei shodan.io oder bei Google: Eine Suche nach Begriffen wie /wp-content oder /wp-include genügt, um zahlreiche Websites zu finden (vor allem auf den hinteren Seiten).

Noch präziser geht es, wenn Sie für z.B. deutsche Websites mit WordPress eine erweiterte Suche nutzen wie *.de: „“/wp-content““. Keiner der gefundenen ersten zehn Websites schützt die JSON-API. Mal eben sehen welche User angelegt sind? Kein Problem, siehe den notwendigen Pfad oben…

Kleiner Tipp: Google Chrome stellt (ohne Installation einer speziellen Erweiterung) die Daten als Text (Rohdaten) zur Verfügung. Das ist sehr schwer zu lesen. Nutzen Sie den Firefox, der bringt direkt eine übersichtliche JSON-Ansicht mit.

Wir halten die per Default aktivierte Geschwätzigkeit von WordPress für ein großes Sicherheitsproblem, dass hoffentlich zukünftig geschlossen wird.

Sicherheit für Eilige – WordPress schnell absichern mit Security-Plugins

Bei Eingabe des Begriffs “Security” im Plugin-Verzeichnis von WordPress hat man die Qual der Wahl. Dutzende von Sicherheits-Plugins buhlen hier um die Gunst der sicherheitsbewußten Nutzers. Welches ist nun das richtige Sicherheits-Plugin für WordPress? Welchem Plugin kann ich vertrauen? Welches Plugin ist einfach und sicher zu konfigurieren?

Kurze Anmerkung: Die hier aufgeführten Plugins machen alle ihren Job und können bedenkenlos eingesetzt werden. Im Folgenden schauen wir im direkten Vergleich auf die Vor- und Nachteile, um Ihnen die Entscheidung bei der Auswahl des für Sie richtigen Plugins zu erleichtern.

Eine Übersicht der wichtigsten Security-Plugins:

- Wordfence Security

- All in One WP Security & Firewall

- Limit Login Attempts Reloaded

- WP Cerber Security

Warum ein Security-Plugin einsetzen?

WordPress ist mit knapp 40% Marktanteil das mit Abstand beliebteste CMS-System weltweit (genaue Zahlen gibt es u.a. bei W3Techs hier).

Aufgrund der einfachen Bedienbarkeit und den zahlreichen Themes, die ohne Programmierung ein ansprechendes Layout ermöglichen, nutzen auch viele Einsteiger ohne Expertenwissen das WordPress-CMS.

Diese Beliebtheit ist Fluch und Segen zugleich. Auf der einen Seite kann man davon ausgehen, dass die große Community um WordPress sehr schnell kritische Fehler findet und behebt. Die Kehrseite ist jedoch, dass WordPress aufgrund seiner Popularität ein beliebtes Angriffsziel für Hacker und Spammer jeder Art ist. Automatisierte Scanner und Bots werden nur einmal programmiert und dann auf Millionen von Websites losgelassen, um Sicherheitslücken und Angriffspunkte zu finden.

Ein Angriff auf eine Website läuft also fast immer automatisiert ab. Auch wenn in jedem TV-Krimi im TV ein “Hacker” als mit einem Kapuzenpulli bekleideter Mann in einem dunklen Raum mit Monitoren sitzt, auf dem kryptische Zeichen über den Bildschirm huschen – dies entspricht nur in den seltensten Fällen der Realität.

Ein möglicher Hacker interessiert sich wahrscheinlich nicht unbedingt genau für Ihre Website. Dafür ist der Aufwand (bei einem manuellen Angriff) im Verhältnis zum Ertrag viel zu hoch. Und warum sollte sich jemand bei Millionen anderer Websites genau für die Seite eines kleinen oder mittelständischen Unternehmens mit vielleicht höchstens vierstelligen Zugriffszahlen im Monat interessieren?

Die Gefahr und das Problem ergeben sich erst durch die Macht der Automatisierung – innerhalb von Sekunden können Tausende von Websites mit Bots durchsucht werden. Genau diese Bots müssen Sie fürchten und mit den geeigneten Maßnahmen abwehren.

Die richtigen, “manuellen” Hacker, die ein extrem großes, technisches Know-How besitzen müssen und häufig hochbezahlt und spezialisiert sind, interessieren sich nur für die lohnenden Ziele. Haben Sie vor einiger Zeit auch etwas über die Hackerangriffe auf den Deutschen Bundestag gelesen? Mehr als 16 Gigabyte Daten, darunter E-Mails von Abgeordneten, wurden gestohlen und auf mutmaßlich ausländische Server kopiert.

Damit ein automatisiertes Hacking auf Ihre WordPress-Website keine Chance hat, ist der Einsatz eines Security-Plugins ein guter Anfang. Diese Plugins haben den Vorteil, dass sie bereits direkt nach der Installationen einen ordentlichen Grundschutz bieten. Eine geeignete Konfiguration vorausgesetzt, ist Ihr WordPress mit einem guten Sicherheits-Plugin besser geschützt als ohne diese Installation!

Was ein gutes Security-Plugin für WordPress können muss

Die nachstehenden Funktionen sollte ein Sicherheits-Plugin für WordPress beherrschen:

- Malware Scanning / Security Scanner: Eine dauerhafte Überwachung aller WordPress-Dateien, Themes und Plugins.

- Firewall: Die Firewall erkennt und blockiert schädliche Anfragen und Angriffe an und auf den Webserver. Eine möglichst enge Verbindung zum WordPress-System ist notwendig.

- Starke Passwörter: Das Generieren von sicheren Passwörtern, die Überprüfung und das Durchsetzen (Force) von sicheren Passwörtern bei den Nutzern. Dies zwingt die Nutzer, regelmäßig neue Passwörter zu anzulegen.

- User action logging: Das Verhalten von angemeldeten Nutzern auf der Website und im Backend von WordPress wird überwacht und aufgezeichnet, im Falle eines z.B. unabsichtlichen, schädlichen Vorgehens auch unterbunden.

- Two-Factor-Authentication: Eine Funktion, die Ihr System zu einem kaum unüberwindbaren Hindernis für Brute Force-Hacker macht. Durch 2FA wird zusätzlich zum Passwort noch eine zweite Sicherheitabfrage eingebaut (z.B. eine PIN für eine Mobilnummer). Vergleichbar ist dies mit modernen Online Banking-Systemen.

- IP Whitelisting & IP Blacklisting: In die Whitelist werden alle IP-Adressen eingetragen, die ausdrücklich Zugang zum System erhalten sollen. In die Blacklist können IPs oder auch ganze Länder eingetragen werden, die bereits negativ aufgefallen sind (z.B. durch erfolgte Angriffe).

- Überwachung von DNS-Einträgen (Monitor DNS changes)

- WHOIS für Besucher

Ein automatisierter Angriff auf Ihre WordPress-Website

Jede WordPress-Website wird täglich angegriffen, häufig Dutzende Male. Hier exemplarisch eine Auswertung des Plugins WordFence für eine Website mit niedrigem Traffic im vierstelligen monatlichen Bereich.

Zur Erläuterung:

Die TOP 5 IPs Blocked sowie die TOP 5 Countries Blocked zeigen u.a. Angriffe aus Australien, Frankreich und den USA. Das ändert sich fast wöchentlich und entspricht selten der Wahrheit. Viele Bots verschleiern Ihre Herkunft.

Für die Top 5 Failed Logins ist deutlich zu erkennen, warum Sie auf keinen Fall Usernamen wie „admin“ verwenden dürfen. Die Bots prüfen hier die häufig genutzten Namen durch.

Eine detaillierte Analyse der Angriffe schauen wir uns weiter unten an (folgt noch).

Ein Großteil der „automatisierten Angriffe“ sieht dann zunächst einmal so aus:

- Ein Bot durchsucht das gesamte Web nach Websites, die mit WordPress betrieben werden.

- Sobald eine WordPress-Website erkannt ist, startet der Bot seine Scanning-Routine (eine automatisierte Prüfung).

- Der Bot sucht nach häufig verwendeten Benutzernamen (z.B. das unverwüstliche “admin”, siehe auch oben im Screenshot) und probiert nach einem Treffer Passwörter aus seiner Datenbank aus, um Zugang zum System zu bekommen.

- Sofern dies nicht erfolgreich war, wird im zweiten Teil seines Scans das verwendete WordPress-System auf bekannte Sicherheitslücken im System und in Plugins und Themes geprüft. Vor allem alte, nicht gewartete WordPress-Installationen sind hier anfällig.

- Findet der Bot einen Zugang oder eine Sicherheitslücke, so beginnt der dritte Teil seines Programms: Entweder informiert er sein “Herrchen”, dass er erfolgreich war oder er startet direkt das eigentliche Hacking, bei dem er z.B. Schadcode (Viren, Trojaner) im System installiert.

Eine Absicherung ist daher absolut notwendig und nicht optional!

Security-Plugin: Wordfence Security – Richtig einsetzen und konfigurieren

WordFence Security ist das mit Abstand beliebteste Plugin im Bereich Security und hatte Anfang 2021 sage und schreibe mehr als vier Millionen aktive Installationen.

WordFence besteht vor allem aus einer Firewall sowie einem Malware-Scanner und blockt Brute Force-Angriffe. Die Firewall prüft eingehenden Traffic (Besuche auf der Website) und verhindert böswillige Anfragen (Angriffe). Wichtige Ereignisse werden dem Admin per Email mitgeteilt.

Direkt nach der ersten Installation stellt WordFence einen Grundschutz für die WordPress-Website bereit. Eine Lokalisierung auf Deutsch gibt es zur Zeit noch nicht (Stand Februar 2021), daher sollten Sie die englische Sprache beherrschen. Professionelle Anwender werden aufgrund der zahlreichen Fachbegriffe ohnehin nur eine englische Version nutzen.

WordFence wird in einer kostenlosen und in einer Premium-Variante angeboten. Ob sich ein Upgrade auf die kostenpflichtige Version lohnt schauen wir uns weiter unten im Detail an.

Die Funktionen von Wordfence

WordFence bietet alle Funktionen, die in gutes Security-Plugin für WordPress beherrschen muss (siehe dazu auch oben unter Was ein gutes Security-Plugin für WordPress können muss). Dies sind u.a. eine Firewall und die kontinuierliche Überwachung des Traffics sowie der WordPress-Dateien. Auch Brute Force-Angriffe werden je nach Konfiguration gestoppt.

Die Premium-Version von WordFence, die ab $99,- pro Jahr erhältlich ist, bietet diese zusätzlichen Features:

- Real-time IP Blacklist – WordFence führt eine interne, ständig aktualisierte Liste mit IP-Adressen aktueller Angreifer und kann diese – quasi vorausschauend – schon vor einem Angriff auf die eigene Website sperren. Vergleichbar ist dies mit einem Antivirus-Schutz. Eine wertvolle Funktion, die die Sicherheit deutlich erhöht.

- Real-time Firewall Rule Updates – Ausgehend von aktuell gerade weltweit erfolgenden Angriffen wird die Firewall entsprechend automatisch angepasst. Ebenfalls ein deutliches Sicherheits-Plus!

- Real-time Malware Signature Updates – Aktuelle Malware wird wie bei einem Antivirus-Programm über die Signaturen erkannt, es erfolgt eine ständige Aktualisierung.

- Country Blocking – Das Sperren ganzer Länderbereiche. Nützlich wenn z.B. ständige Angriffe aus einem bestimmten Land erfolgen.

Installation von Wordfence

Die Installation erfolgt wie gewohnt über das WordPress Plugin-Menü. Egal, ob man “Wordfence” oder “Security” eingibt, Wordfence Security steht aufgrund der großen Beliebtheit immer weit oben.

Direkt im Anschluss an die Installation werden Sie nach dem ersten Klick auf Dashboard aufgefordert, eine Email-Adresse für die Benachrichtigung bei “Security Alerts” einzugeben. Dies sollten Sie unbedingt nutzen, um bei Problemen immer rechtzeitig informiert zu werden. Hacker kennen keinen Feierabend oder Wochenende!

Direkt nach der Installation besteht ohne weitere Anpassungen ein Grundschutz, der aber noch deutlich optimiert werden kann.

Ihr Dashboard sieht im Moment wahrscheinlich ähnlich aus wie auf dem Screenshot links zu sehen. 48% Firewall und 60% Scan zeigen uns, dass hier noch deutlich Luft nach oben bei der Optimierung Ihrer Sicherheit ist.

Der umfassendste Schutz wird in der kostenpflichtigen Premium-Version von Wordfence angeboten. Wir zeigen aber hier erst einmal eine Konfiguration für die Free-Version und schauen mal, wie weit wir damit kommen.

Schritt 1: Den Brute Force-Schutz von Wordfence optimieren

Eine der häufigsten Angriffe auf WordPress-Systeme ist die Brute Force-Attacke. Dabei werden durch einen Bot (einem automatisch ablaufendem Skript) in schneller Folge Nutzernamen und Passwörter aus einer Wörterbuch-Datei ausprobiert, um Zugriff auf das Backend zu bekommen. Dies ist auch einer der Gründe, warum man niemals ein normales Wort als Passwort oder Nutzername verwenden sollte.

Wordfence hat einige sehr effektive Schutzstrategien gegen Brute Force-Attacken an Bord.

Der Brute Force-Schutz befindet sich bei Wordfence im Dashboard hinter dem Menüpunkt Manage Brute Force Protection sowie unter All Firewall Options, ebenfalls im Dashboard.

Unsere Tipps zur optimalen Konfiguration der Brute Force Protection von Wordfence:

1. Enable Brute Force Protection

Immer aktivieren! Dies ist der grundlegende Brute-Force-Schutz, ist per Default nach der Installation direkt aktiv.

2. Lock out after how many failures

Wie häufig darf jemand von einer bestimmten IP-Adresse aus eine falsche Anmeldung am WordPress-System versuchen?

Der Standardwert steht auf 20, was wir für deutlich zu hoch halten. Es ist kaum davon auszugehen, dass ein berechtigter Nutzer an einem Login 20 mal nacheinander scheitert. Das wird zu 99,99% ein unbefugter Bot sein, der einfach die Passwörter und Benutzernamen ausprobiert.

Unser Tipp: Die maximale Anzahl fehlerhafter Versuche auf 5 setzen.

3. Lock out after how many forgot password attempts

Die maximale Anzahl der Anfragen über das Passwort gessen?-Formular, bevor eine Sperre aktiviert wird.

Bots nutzen häufig die “Passwort vergessen?”-Funktion aus, um die Konten der angemeldeten Nutzer mit “Passwort zurücksetzen”-Emails zu fluten. Auch hier ist der Standardwert mit 20 deutlich zu hoch gewählt.

Unser Tipp: Die maximale Anzahl fehlerhafter Versuche auf 5 setzen.

4. Count failures over what time period

Der Zeitraum, in dem fehlerhafte Anmeldeversuche gemessen werden. Steht auf 4 Stunden nach der Installation. Auch hier wird sehr defensiv geblockt – wir sind der Meinung, dass fünf Fehlversuche (siehe Punkt 2.) unbedingt eine längere Sperre bekommen sollten.

Unser Tipp: Auf 24 Stunden (1 day) einstellen.

5. Amount of time a user is locked out

Die Zeit, in der eine IP-Adresse gesperrt ist, nachdem die Brute Force-Schutzfunktion von Wordfence (durch Punkt 2-3) aktiviert wurde. Auch hier gibt es eigentlich keinen Grund für eine defensive Einstellung von nur 4 Stunden.

Unser Tipp: Auf 24 Stunden (1 day) einstellen.

6. Immediately lock out invalid usernames

Bei Aktivierung dieser Option werden alle Anmeldeversuche mit ungültigen Nutzernamen sofort gesperrt. Vor allem Bots probieren offensichtliche Nutzernamen wie “admin” oder die URL der Website durch und können so direkt geblockt werden.

Sofern Sie nur wenige Konten in Ihrem WordPress-System nutzen, sollte dieser zusätzliche Schutz aktiviert werden. Ein legitimer Benutzer, der sich durch falsche Eingabe seines Nutzernamens selbst ausgesperrt hat kann unter Firewall > Blocking wieder freigeschaltet werden.

Unser Tipp: Diese Einstellung aktivieren.

7. Immediately block the IP of users who try to sign in as these usernames

Oft übersehen, aber sehr nützlich ist diese Einstellung. Hier können nicht vorhandene Benutzernamen hinzugefügt werden, die dann bei einem Anmeldeversuch eine direkte Sperrung der IP-Adresse auslösen. Das lässt sich ganz hervorragend für die Namen nutzen, die von den meisten Hackern bzw. Bots verwendet werden, z.B. “admin”. Durch diese konsequente Sperre fliegt ein Großteil der Brute Force-Angreifer direkt nach dem ersten Versuch aus dem Rennen.

Unser Tipp: Tragen Sie hier mindestens ein:

- admin

- administrator

- URL Ihrer Website (mit und ohne Endung)

Diese Benutzernamen sollten Sie natürlich nicht als tatsächliche Namen selbst verwenden!

8. Prevent the use of passwords leaked in data breaches

Diese Einstellung sperrt Konten, für die unsichere Passwörter verwendet werden. “Unsicher” bedeutet in diesem Fall, dass ein Passwort bereits bei einem Angriff verwendet wurde. Mögliche Hacker verwenden für Ihre Bots Wörterbuch-Dateien und Listen erfolgreicher Angriffe, um in Websites einzubrechen und bösartigen Code zu installieren.

Sofern ein von Ihren Nutzern verwendetes Passwort auf so einer Liste ist, besteht für Ihr WordPress-System eine massive Gefahr! Ein Standard-Benutzername in Verbindung mit einem unsicheren Passwort ist eine 99,99%-Garantie für einen erfolgreiche Hack Ihrer Website.

Ob ein Passwort unsicher ist, entscheidet Wordfence durch einen Zugriff auf die Datenbank von Troy Hunt’s Pwned Passwords API, mit der auch haveibeenpwned.com arbeitet.

Zur Zeit sind mehr als 10 Millionen gehackte WordPress-Konten mit über 500 Millionen kompromittierten Passwörtern in der Datenbank. Auch dies ist wieder ein Hinweis darauf, welchen Umfang das WordPress-Hacken inzwischen erreicht hat und wie bequem die Nutzer beim Vergeben von Passwörtern sind. Verwenden Sie ein sicheres Passwort! Immer.

Unser Tipp: Es ist völlig unverständlich, warum diese wichtige Einstellung per Default auf For admins only steht.

Sollte tatsächlich von einem der User ein kompromittiertes und damit schwaches Passwort genutzt werden, so muss dies unabhängig von den Zugriffsrechten unterbunden werden! Unbedingt auf For all users with “publish posts” capability setzen.

9. Enforce strong passwords

Diese Einstellung zwingt angemeldete Nutzer zur Verwendung eines sicheren Passworts. Wordfence prüft die Passwörter auf Mindestlänge, der Komplexität und ob sie bereits bekannt sind (siehe Punkt 8). Über ein internes Punktesystem entscheidet die Software dann, ob ein Passwort “sicher” ist.

Auswählen können Sie zwischen Force admins and publishers (empfohlene Einstellung) oder Force all members to use strong passwords. Die Standard-Einstellung ist sicherlich besser als nichts, wir halten allerdings Force all members für die bessere Wahl. Warum sollte man für Nutzer unsichere Passwörter zulassen, nur weil sie Zugriffsrechte unterhalb eines Redakteurs haben?

Unsichere Passwörter sind niemals zu akzeptieren, unabhängig vom verwendeten Dienst.

Unser Tipp: Unbedingt aktivieren, dabei die Einstellung Force alle members to use strong passwords wählen.

10. Don’t let WordPress reveal valid users in login errors

Die Aktivierung dieser Einstellung (per Default ist sie eingeschaltet) beseitigt ein grundsätzliches Sicherheitsproblem von WordPress. Bei Eingabe eines gültigen Benutzernamen zusammen mit einem falschen Kennwort gibt WordPress “leicht naiv” den Hinweis, dass der Benutzername richtig war und nur das Passwort inkorrekt. Umgekehrt wird auch auf nicht existierende Benutzernamen hingewiesen. Diese Geschwätzigkeit von WordPress spielt möglichen Brute Force-Angriffen durch Bots natürlich in die Karten.

Das Einschalten dieser Funktion gibt eine generische Meldung aus: „Der von Ihnen eingegebene Benutzername oder das Passwort ist falsch“. Damit haben Hacker keine Möglichkeit mehr zu erfahren, ob z.B. ein gültiger Benutzername eingegeben wurde.

Unser Tipp: Unbedingt aktivieren, Sie beseitigen damit ein ernsthaftes Sicherheitsproblem in WordPress und lassen mögliche Angreifer im Dunkeln über die verwendeten Benutzernamen.

11. Prevent users registering ‘admin’ username if it doesn’t exist

Sofern es keinen “admin”-Benutzer gibt (und das sollte es natürlich auch nicht, siehe oben), besteht für jeden Benutzer die Möglichkeit, bei der Anmeldung “admin” zu verwenden. Dies ist zwar dann ein Nutzer mit eingeschränkten Rechten (der Name sagt ja nichts über die Zugriffsrechte aus), dennoch stellt sich auch hier die Frage, warum WordPress das überhaupt zulässt. Diese in Wordfence per Default aktivierte Einstellung unterbindet das.

Unser Tipp: Einschalten.

12. Prevent discovery of usernames through ‘/?author=N’ scans, the oEmbed API, the WordPress REST API, and WordPress XML Sitemaps

Die Aktivierung dieser Funktion mit dem Bandwurm-Namen unterdrückt die Anzeige von Benutzernamen, die über eine spezielle URL angezeigt werden könnten. Gerade Bots nutzen diese Möglichkeit und scannen nach gültigen Benutzernamen. Damit haben sie dann schon 50% der Zugangsdaten.

Ebenso werden die Namen von Autoren in XML Sitemaps und an einigen anderen, eher unbekannten Stellen wie z.B. der oEmbed API unterdrückt.

Unser Tipp: Einschalten. Eine weitere, nützliche Funktion, um Brute Force-Angriffe deutlich zu erschweren.

13. Disable WordPress application passwords

Seit der WordPress-Version 5.6 können Passwörter für externe Applikation vergeben werden, damit von dritter Seite auf eine Website bzw. dem WordPress-System zugegriffen werden kann.

An sich ist das eine sichere und nützliche Funktionalität, allerdings kann es auch unerfahrene Anwender dazu verleiten, ihre Website mit einer bösartigen Websites zu verbinden. Viele Admins sind nicht tief genug im Thema, um einwandfrei erkennen zu können, wie weit ein Zugriff von außen auf ihre Website gehen sollte.

Bei Aktivierung dieser Funktion in Wordfence werden diese Art Zugriffe von außen unterbunden und eine Warn-Nachricht angezeigt.

Unser Tipp: Einschalten und nur deaktivieren, falls tatsächlich ein Zugriff von dritter Seite notwendig ist. Wir empfehlen unbedingt, in so einer Situation einen erfahrenen Admin zu befragen.

14. Block IPs who send POST requests with blank User-Agent and Referer

Bei vielen Brute Force-Attacken senden die verwendeten Bots und Hacking-Skripte einen leeren User-Agent beim Login-Versuch, d.h. sie identifizieren sich nicht als Browser (was sie ja auch nicht sind). Auch Referer-Header, also von welcher URL sie kommen, werden nicht angegeben.

In beiden Fällen werden diese Anfragen mit dem Einschalten von Wordfence geblockt. Zu beachten ist, dass dies nur durchgeführt wird, wenn beide Bedingungen zutreffen, also sowohl User-Agent als auch Referer-Header leer sind.

Unser Tipp: Immer einschalten.

15. Custom text shown on block pages

Sofern Sie Ihren geblockten Besuchern eine persönliche Nachricht mitgeben wollen, ist hier der richtige Ort. Sie können z.B. eine zusätzliche Nachricht einfügen mit einer Kontaktadresse, falls jemand die Sperrung als ungerechtfertigt ansieht und sich beschweren möchte.

Unser Tipp: Die Nutzung dieses reinen Textfelds ist nur optional und nur in seltenen Fällen notwendig.

16. Check password strength on profile update

Mit Aktivierung dieser Funktion erfolgt eine Prüfung der Passwort-Stärke bei jedem Update des Benutzerprofils.

Im Gegensatz zur Funktion Enforce strong passwords (siehe auch Punkt 9) bekommt hier nicht der Nutzer eine Warnung, sondern es wird eine Email an den Administrator gesendet.

Diese Email informiert darüber, dass jemand ein schwaches Passwort verwendet, so dass Sie den Benutzer kontaktieren können.

Unser Tipp: Aktivieren. Zusammen mit der Funktion Enforce strong passwords ist dies ein sehr guter Schutz gegen nachlässige Nutzer Ihres Systems.

17. Participate in the Real-Time Wordfence Security Network

Das “Wordfence Security Network” sammelt weltweit Daten über Hacker-Angriffe auf WordPress-Systeme. Das hat den Vorteil, dass die IP-Adressen von aktuellen Angreifern direkt geblockt werden können.

Nach Angaben von Wordfence erfolgt die Datensammlung “anonym”, was immer das bedeuten mag.

Unser Tipp: Die “Schwarmintelligenz” des auf Millionen WordPress-Websites installierten Wordfence kommt hier voll zur Geltung. Allerdings werden hier auch Daten auf US-Server übermittelt, was gerade in Hinsicht auf die DSGVO nicht unproblematisch sein dürfte. Die Vorteile sind da, den Einsatz sollte aber jeder für sich selbst entscheiden.

Zwei-Faktor-Authentisierung (2FA, Two-factor authentication) für WordPress mit Wordfence einrichten

Die Zwei-Faktor-Authentisierung (2FA) bzw. Zwei-Faktor-Authentifizierung (englisch: Two-factor authentication) ist die Identifizierung eines Nutzers durch die Kombination von zwei unterschiedlichen Sicherheitssystemen (Faktoren). Die übliche Nutzer- und Passwort-Abfrage bei WordPress hat nur einen Faktor und kann daher relativ einfach gehackt werden, sofern z.B. das Passwort nicht sicher ist.

Eine Kombination aus Benutzername/Passwort und einem Zahlencode auf einem Mobilgerät ist dagegen eine Zwei-Faktor-Authentifizierung und deutlich schwieriger zu hacken. Der Angreifer müsste nicht nur die korrekten Zugangsdaten haben, sondern zusätzlich auch über einen Zugriff auf das Mobiltelefon verfügen.

Auch hier gilt wieder: Die Hürden für Hacker so hoch wie möglich aufbauen, so dass diese das Interesse an der eigenen Website verlieren und sich lieber einfachere Ziele aussuchen.

Die Aktivierung der Zwei-Faktor-Authentifizierung (2FA) ist daher eine der wichtigsten Maßnahmen, die Sie ergreifen können, um Ihr WordPress-System zu schützen.

Für WordPress bietet sich – wie oben beschrieben – eine Kombination aus Passwort und Zahlencode auf einem Mobilgerät/einer Mobilnummer an. Zur Absicherung Ihrer WordPress-Installation mit 2FA und Wordfence gehen Sie wie folgt vor:

1. App herunterladen

Sie benötigen für Ihr Mobilgerät (iOS oder Android) eine Authentifikations-App. Dies können u.a. sein:

- Google Authenticator

- Microsoft Authenticator

- Authy

- Duo Mobile

- FreeOTP

- LastPass Authenticator

Die App erstellt auf dem Smartphone einen Zahlencode, der bei der Anmeldung in Ihr WordPress-System verwendet wird. Laden Sie eine der o.g. Apps herunter. Exemplarisch zeigen wir hier die Einrichtung mit der beliebten App Google Authenticator.

2. Google Authenticator-App einrichten

Viel einrichten müssen Sie bei dieser App nicht. Die Funktionalität ist erfreulicherweise auf ein Minimum reduziert.

Starten Sie die App und klicken Sie auf der Startseite Mehr Sicherheit mit Google Authenticator auf Jetzt starten (siehe Screenshot unten links).

Unter Erstes Konto einrichten (Screenshot unten rechts) wählen Sie QR-Code scannen. Den entsprechenden QR-Code finden Sie in Ihrem WordPress-Backend und dem installierten Wordfence-Plugin. So kommen wir direkt zu Schritt 3.

3. QR-Code in Wordfence aufrufen und scannen

Rufen Sie im Backend Ihrer WordPress-Installation den Menüpunkt Login Security (unterhalb des Menüpunktes Wordfence) auf.

Scannen Sie den QR-Code mit der entsprechenden Funktion in der Google Authenticator-App. Der generierte, sechsstellige Zahlencode ist immer nur für einige Sekunden gültig. Geben Sie diesen Code in das Feld Enter the code from your authenticator app… von Wordfence ein.

Damit sind dann die App und Ihr WordPress-System miteinander verbunden. Im Menü Login Security > Two-Factor Authentication von Wordfence wird Wordfence 2FA Active angezeigt.

4. Recovery Codes herunterladen

Um im Falle des Verlustes Ihres Smartphones noch einen Zugriff auf das WordPress-System zu haben, wird ein Wiederherstellungs-Code benötigt. Nach erfolgreicher Verbindung der Authenticator-App mit Ihrem WordPress können Sie daher einen entsprechenden Code herunterladen. Diese Möglichkeit sollten Sie unbedingt nutzen!

Sie können auch später noch bis zu fünfmal einen neuen Code generieren. Die Funktionen befindet sich ebenfalls im Menü Login Security > Two-Factor Authentication unter Recovery Codes.

5. Überprüfung der Anbindung von 2FA und WordPress

Unter dem Menüpunkt Login Security von Wordfence sollte nun Wordfence 2FA Active stehen (so wie im Screenshot unten zu sehen). Damit ist Ihre 2FA-Anbindung aktiv und kann jetzt zum ersten Mal getestet werden.

Loggen Sie sich aus WordPress aus und rufen Sie Ihren Login-Bereich erneut auf. Anschließend nutzen Sie die bisherigen Anmeldedaten.

Nach dem Absenden erscheint nun ein neues Abfragefeld für den 2FA-Code. Diesen Code erhalten Sie in der App Google Authenticator (siehe Schritt 2).

Bei der Eingabe ist Eile notwendig, da ein Code nur 30 Sekunden gültig ist. Sofern der Code korrekt eingegeben wurde, sind Sie in Ihrem WordPress-Backend angemeldet.

Herzlich Glückwunsch, Sie haben erfolgreich 2FA installiert und die damit Sicherheit Ihres WordPress-System deutlich verbessert!

KAPITEL 9